Herausforderung: vulnerable Lieferketten

(November 2022)

Im Visier von Extremistinnen und Extremisten

Mit dem russischen Angriffskrieg gegen die Ukraine stehen die Rüstungswirtschaft und ihre Zulieferer verstärkt im Fokus von linksextremistischen Gruppierungen. Eine frei im Internet verfügbare Karte etwa listet Standorte und Adressen von Zulieferern eines Rüstungskonzerns. Die aufgeführten Unternehmen sollen „Material und Ausrüstungsgegenstände für Panzer und militärische Fahrzeuge“ geliefert haben. Das macht sie aus linksextremistischer Sicht zum legitimen Ziel für Sabotageakte. Die Karte soll interessierten Userinnen und Usern dabei helfen, sich über die Aktivitäten von Rüstungsunternehmen im eigenen örtlichen Umfeld zu informieren.

Das „Serviceangebot“ der Szene wird immer professioneller. Auf einer anderen Website werden Hersteller von Rüstungsgütern bzw. Unternehmen und Institutionen suchfähig aufgeführt, die sich nach den Verfasserinnen und Verfassern durch „Finanzierung, Dienstleistungen, Beratungen und Förderung“ an der Entwicklung von militärischem Gerät beteiligen sollen.

Ziel sei es, den Informationsaustausch darüber zu befördern, wo Aktionen „auf wirkungsvolle Art und Weise in die Logistik der Kriegsproduktion eingreifen und diese Branche effizient treffen können“. Eine „Einführung in die Kartografierung lokaler Rüstungsindustrie und ihrer sensiblen Punkte“ gibt gezielte Hinweise, wie Schwachstellen zu identifizieren sind, „an denen Sabotagen und Angriffe auf eine sehr viel niederschwelligere Art und Weise möglich sind“.

"Die Welt, in der wir leben, war schon vor dem Überfall auf die Ukraine komplex und hochgradig kompetitiv. Durch Globalisierung und Digitalisierung ist in den vergangenen Jahrzehnten unsere Verwundbarkeit genauso gewachsen wie die Anzahl der Akteure von Spionage und Sabotage - und deren Werkzeugkasten ist größer und der Inhalt gefährlicher geworden."

Zuletzt mobilisierten diverse Gruppierungen online für eine bundesweite Kampagne „Offensive gegen Aufrüstung - Klassenkampf statt Burgfrieden“. Personen aus der Szene, aber auch Trittbrettfahrerinnen oder Trittbrettfahrer, könnten sich dadurch verstärkt zu Aktionen gegen Unternehmen herausgefordert fühlen, die aus ihrer Deutung die Gräuel in der Ukraine befördern bzw. sogar an diesen verdienen und dazu beitragen, das Kriegsgeschehen in die Länge zu ziehen.

Eine ebenfalls online angebotene Liste verweist für 2022 und insbesondere seit Beginn des Kriegs in der Ukraine auf eine stetig wachsende Zahl erfolgter Angriffe. Sie reichen von Farbschmierereien über zerstörte Glasscheiben und Säureangriffe bis hin zu Brandanschlägen. Die angegriffenen Unternehmen stammen aus so unterschiedlichen Branchen wie:

- Luft- und Raumfahrt (OHB)

- Logistik (BLG, Deutsche Bahn)

- Software (Philotech)

- Halbleiter (Infineon)

- Finanzen (Postbank)

- Unternehmensberatung/Wirtschaftsprüfung (KPMG)

- Mobilität (Hertz LKW, TechConnect)

Ganz zu Beginn der Auflistung steht ein Angriff vom Mai 2021, der deutlich macht, was im Extremfall passieren kann:

Ein Brandanschlag auf eine Baugrube in München verursachte damals massive Schäden an der städtischen Stromversorgung. Ein Bekennerschreiben nannte als primäres Ziel des Anschlags den ortsansässigen Elektronikkonzern Rohde & Schwarz, der unter anderem auch das Militär beliefert. Allerdings waren die Kollateralschäden groß: Rund 20.000 Haushalte im Ostteil der Stadt waren teilweise länger als 24 Stunden ohne Strom. Ampeln und Straßenbahnen fielen phasenweise aus. Einige Supermärkte mussten in großen Mengen Lebensmittel entsorgen, die nicht mehr gekühlt werden konnten. Eine Arztpraxis konnte ihren Wochenvorrat an Corona-Impfdosen nicht verabreichen, da auch hier die Kühlung aufgrund des Stromausfalls nicht mehr funktionierte. Insgesamt entstanden Sachschäden in Millionenhöhe.

Aber nicht nur die Rüstungswirtschaft steht im Fadenkreuz. Ein anderes Thema, das die linksextremistische Szene schon lange stark mobilisiert, ist der Klima- und Umweltschutz. Das von der postautonomen „Interventionistischen Linken“ beeinflusste Bündnis „Ende Gelände“ etwa organisiert seit Jahren Proteste gegen den Braunkohleabbau.

2021 stand darüber hinaus erstmals auch Erdgas im Fokus einer „Massenaktion zivilen Ungehorsams“ gegen die Errichtung von Terminals für die Anlandung und Weiterverarbeitung von Flüssigerdgas (LNG) in Brunsbüttel.

Kurze Zeit später kam es zu mehreren Sabotageaktionen der Gruppierung „Fridays for Sabotage“ gegen Einrichtungen für die Überwachung und den Betrieb von Gasleitungen in Brandenburg und Mecklenburg-Vorpommern. Egal an welcher Station der Lieferkette ein Angriff erfolgt: Auch hier sind die potentiellen Folgeschäden groß.

Supply-Chain-Angriffe im Cyberraum

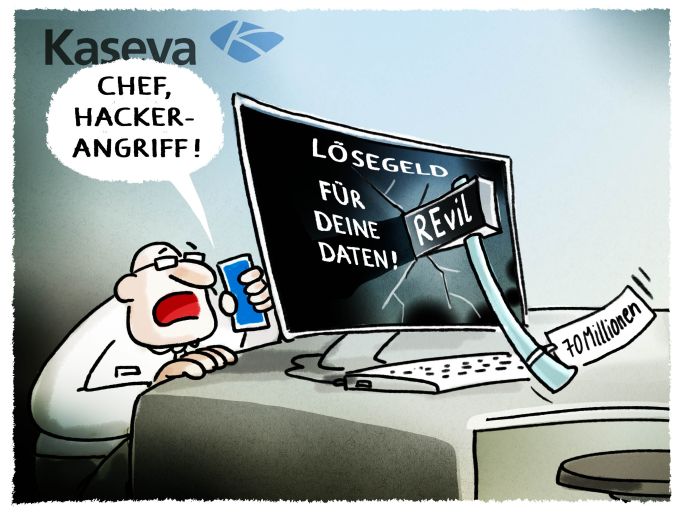

Auch im Cyberraum lässt sich bereits seit einiger Zeit beobachten, welche Auswirkungen gezielte Angriffe auf Lieferketten haben können. Als im Mai 2022 Meldungen durch die Presse gingen, dass die Cybercrime-Gruppierung REvil wieder aktiv sei, dürften IT-Sicherheitsverantwortliche in der ganzen Welt ins Schwitzen geraten sein.

Zu frisch sind die Erinnerungen an den Sommer 2021, als eine der folgenreichsten Ransomware-Angriffskampagnen der Geschichte unter anderem den weltgrößten Fleischproduzenten JBS in den USA und die Supermärkte Coop in Schweden tagelang lahmlegte:

Der Angriff begann mit einem Hack des Software-Herstellers Kaseya. Dessen Software VSA für Fernzugriff, Patchmanagement, Inventarisierung und Backup wird unter anderem bei Kassensystemen weltweit eingesetzt. Statt des neuesten Updates von Kaseya bekamen die Kunden im Juli 2021 jedoch die Ransomware Sodinobiki von REvil aufgespielt, die ihre Systeme verschlüsselte. Für die Wiederherstellung forderte REvil Lösegeld in Millionenhöhe.

Laut Kaseya-CEO Fred Voccola könnten von der Attacke bis zu 1.500 Unternehmen rund um den Globus betroffen gewesen sein. Allerdings ist die Dunkelziffer groß, weil Kaseyas Kunden wiederum häufig selbst Dienstleister für andere Unternehmen sind. Die Folge ist ein Dominoeffekt, wie er für Supply-Chain-Angriffe typisch ist.

Ein anderer Fall, der SolarWinds-Hack Ende 2020, verdeutlicht die Dimensionen, um die es geht:

SolarWinds, ein Anbieter von Softwarelösungen für das IT- und Netzwerkmanagement, zählt über 300.000 Kunden weltweit, darunter fast alle Fortune-500-Unternehmen aus den USA. Gut ein Zehntel davon nutzt die Plattform Orion, über die die Angreifenden eine Hintertür namens Sunburst in die Systeme ihrer Opfer einschleusen konnten. Besondere Brisanz entwickelte der SolarWinds-Hack, weil es sich zum einen um einen Supply-Chain-Angriff handelte und so in kürzester Zeit eine Vielzahl von Systemen infiziert werden konnten. Zum anderen verfügt Orion von Haus aus über umfangreiche Zugriffsrechte. Die Angreifenden konnten also schnell tief in die Systeme vordringen und großen Schaden anrichten.

Steuerung durch fremde Staaten

US-amerikanische Sicherheitsbehörden halten eine russische Urheberschaft des SolarWinds-Angriffs für wahrscheinlich und ordnen ihn dem russischen Auslandsnachrichtendienst SWR beziehungsweise der ihm zugeschriebenen Cybergruppierung APT 29 zu.

Aus Sicht von Cyberabwehr-Profis legt eine solche Steuerung durch ausländische staatliche Stellen nahe, dass es den Angreifenden nicht nur um rein finanzielle Motive geht, sondern dass sie auch weitreichendere Spionage- und Sabotageziele verfolgen.

Die Agentur der Europäischen Union für Cybersicherheit (European Union Agency for Cybersecurity/ENISA) kommt in einer Auswertung von Supply-Chain-Angriffen zwischen Januar 2020 und Juli 2021 zu dem Schluss, dass in der Hälfte aller Fälle APTs dahintersteckten. Gleichzeitig nimmt die Zahl solcher Angriffe stetig zu. Die Unternehmensberatung Accenture zum Beispiel geht davon aus, dass inzwischen 61 % aller Cyberangriffe gegen Lieferketten gerichtet sind.

Der Vorteil aus Sicht von Angreifenden liegt klar auf der Hand: Große Unternehmen verfügen in der Regel über gut aufgestellte IT-Sicherheitsorganisationen. Sie sorgen für ein hohes Schutzniveau, das nur mit viel Aufwand überwunden werden kann. Ein kleiner Zulieferer hingegen hat häufig nicht die notwendigen Kapazitäten, um seine Sicherheitsmaßnahmen laufend auf dem gleichen hohen Schutzniveau zu halten. Hier kann ein Einfallstor deutlich einfacher zu finden sein. Die Kompromittierung an dieser Stelle kann wiederum einen Angriff auf das eigentliche Ziel erleichtern oder überhaupt erst ermöglichen.

Die Methoden, die dabei zum Einsatz kommen, sind vielfältig:

- Infektion mit Schadcode wie zum Beispiel Spyware zum Abschöpfen von Zugangsdaten

- Social Engineering z. B. mit Hilfe von (Spear-)Phishing-E-Mails

- Brute-Force-Angriff z. B. durch systematisches Austesten von Passwörtern

- Ausnutzung von Software-Schwachstellen

- Ausnutzung von Schwachstellen in Systemkonfigurationen

- Physische Manipulation oder Fälschung von Hardware

- Open Source Intelligence wie zum Beispiel die Auswertung von Karriereportalen, um an Informationen zu Userinnen und Usern zu gelangen.

Geopolitische und -ökonomische Verwerfungen

Sowohl in der digitalen als auch in der analogen Welt gilt: Deutschland als global vernetzte Exportnation ist in besonderem Maße auf funktionierende Lieferketten angewiesen. In den vergangenen Jahrzehnten galten vor allem das Auslagern von Fertigungsprozessen und das Beziehen von Vorprodukten aus dem Ausland als Erfolgsrezept. Die Coronapandemie, die Blockade des Suez-Kanals durch den Containerriesen Ever Given und der Krieg in der Ukraine haben allerdings exemplarisch deutlich gemacht, wie verletzbar die bestehenden Strukturen sind.

Eine kurzfristige Veränderung der weltpolitischen und -wirtschaftlichen Lage im Sinne eines Abbaus von internationalen Produktions-, Liefer- und Handelshemmnissen ist nicht in Sicht. Die Herausforderungen scheinen im Gegenteil eher zuzunehmen: Neben Vulnerabilitäten gegenüber Angriffen im Cyberraum und physischen Gefährdungen zum Beispiel durch Extremisten sind etwa auch geographisch-politische Faktoren wie die Gesetzgebung, denen ausländische Zulieferer unterliegen, oder die Möglichkeit einer feindlichen Übernahme zu berücksichtigen.

Neben der Nachhaltigkeit (Stichwort Lieferkettengesetz) rückt daher bei Expertinnen und Experten zunehmend das Thema Resilienz gegen geopolitische und -ökonomische Verwerfungen in den Vordergrund, wenn es um die den Globus umspannenden Verflechtungen und Abhängigkeiten deutscher Unternehmen geht. Begriffe wie „Re-, Near- und Friend-Shoring“ oder „Lieferkettensouveränität“ prägen die Debatte. Dabei geht es vor allem um die Um- beziehungsweise Rückverlagerung von Produktionsstandorten in westliche oder zumindest befreundete Staaten.

Problembewusstsein und Prävention

Das potentielle Schadensausmaß bei Angriffen auf die Lieferkette kann sich entlang der verschiedenen Stationen und Stufen vervielfachen. Es ist daher nur schwer zu beziffern. Umfragen wie das Allianz Risk Barometer 2021 oder der Deloitte CFO Survey Frühjahr 2022 deuten darauf hin, dass das Bewusstsein für Supply-Chain-Risiken in den Führungsetagen wächst. Sicherheitsverantwortliche dürften das begrüßen.

Es reicht eben nicht mehr aus, nur die eigenen Abläufe, Systeme und Daten gegen Störungen und Angriffe zu schützen. Stattdessen müssen sämtliche Stationen und Beteiligten entlang der Lieferkette mitgedacht und in die Entwicklung von Sicherheitsmaßnahmen und -prozessen einbezogen werden – in der analogen genauso wie in der digitalen Welt. Denn auch bei der Supply-Chain gilt die Regel: Jede Kette ist nur so stark wie ihr schwächstes Glied.

Der Verfassungsschutz steht im Rahmen des präventiven Wirtschaftsschutzes als vertraulicher Ansprechpartner zur Verfügung.

Mehr zum Thema: „Wirtschafts- und Wissenschaftsschutz“